Dropbox wird millionenfach eingesetzt. Der Cloud Dienst auf Basis von Amazons S3 Server ist ein grosser Player im Cloud Storage Geschäft. Ich habe selber einige Daten dort gespeichert und schätze die Einfachheit und die elegante Synchronisation der Daten aus der Cloud. Nun bekommt das ganze aber einen Schatten:

Dropbox wird millionenfach eingesetzt. Der Cloud Dienst auf Basis von Amazons S3 Server ist ein grosser Player im Cloud Storage Geschäft. Ich habe selber einige Daten dort gespeichert und schätze die Einfachheit und die elegante Synchronisation der Daten aus der Cloud. Nun bekommt das ganze aber einen Schatten:

Der bei Time Warner arbeitende IT Security Ingenieur Derek Newton (Seite zeitweise überlastet) hat aus Neugier untersucht wie die einzelnen Sync Dienste ihre Userdaten lokal ablegen. Dabei ist es bei Dropbox unter Windows auf ein grosses Sicherheits Problem gestossen. Dropbox speichert seine Konfigurations und Benutzerdaten lokal in mehreren SQLite Datenbanken. In einer config.db Datei wird der Computer einmalig autorisiert um auf die Drobox zugreifen zu können. Dafür wird eine host_id generiert. Die Config.db oder aber der host_id Eintrag in der DB Datei kann nun auf einen anderen PC kopiert werden welcher dann wieder mit vollen Rechten auf die Dropbox zugreift ohne sich neu autorisieren oder nach dem Passwort fragen zu müssen.

Der andere Rechner erscheint auch nicht in der Übersicht aller Computer im Dropbox Interface. Selbst wenn der Benutzer das Passwort ändert nütze das nichts da die host_id immer noch gültig sei, schreibt Newton.

Einziger Ausweg ist den PC von welchem die Config.db kopiert wurde im Dropbox Control Panel zu löschen und neu zu autorisieren. Dann hat der Spuk ein Ende. Derek Newton fordert Dropbox auf, auf lokale Speicherung der Autorisierungsinformationen zu verzichten oder diese besser zu verschlüsseln. Bis dahin solle auf Dropbox unter Windows verzichtet werden.

Dropbox hat bereits reagiert und sich im Blog von Derek Newton gemeldet:

hi all,

this is arash from dropbox. we take security very seriously and I wanted to make sure our position on this research is communicated clearly.

we don’t agree with the assertion that there is a security flaw – dropbox is a perfectly safe place to store sensitive data. the article claims that an attacker would be able to gain access to a user’s dropbox account if they are able to get physical access to the user’s computer.

in reality, at the point an attacker has physical access to a computer, the security battle is already lost. the research claims dropbox is insecure because it is possible to copy authentication information straight from the user’s hard drive. in reality, this ‘flaw’ exists with any service that uses cookies for authentication (practically every web serivice  cookies are stored on your hard drive and are susceptible to all the same attacks mentioned by the research (i.e. a virus can steal your cookies and gain access to all your web services).

cookies are stored on your hard drive and are susceptible to all the same attacks mentioned by the research (i.e. a virus can steal your cookies and gain access to all your web services).

there are measures that can be taken to make it more difficult (though not impossible) to gain access to the authentication cookie which we’ll consider in the future. that said, dropbox isn’t any less secure than other web services and we maintain that dropbox is a perfectly safe place to store sensitive data.

-arash

Was Dropbox hier schreibt hat natürlich seine Berechtigung. Wenn erstmal jemand an Deinem Rechner ist kannst Du eh nicht mehr sicher sein was alles passiert ist.

Fazit:

Cloud Dienste sind, wie andere IT Dienste auch, nur so sicher wie die Zugangsdaten. Wer ganz sicher gehen will verzichtet entweder auf den Einsatz der Cloud Dienste, oder verschlüsselt die bei Dropbox oder einem anderen Dienst hinterlegten Daten.

In 2 Monaten startet die WWDC in San Francisco. Es kann sicher mit der Vorstellung von iOS 5 gerechnet werden. Mobilecrunch hat sich Gedanken gemacht welche Features in iOS 5 kommen sollten. Ich habe mir selber schon lange überlegt was mir am iOS von Apple noch fehlt und bringe das hier mal auf den Punkt:

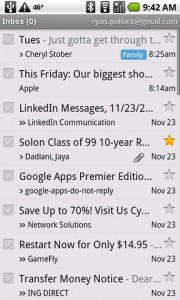

In 2 Monaten startet die WWDC in San Francisco. Es kann sicher mit der Vorstellung von iOS 5 gerechnet werden. Mobilecrunch hat sich Gedanken gemacht welche Features in iOS 5 kommen sollten. Ich habe mir selber schon lange überlegt was mir am iOS von Apple noch fehlt und bringe das hier mal auf den Punkt: 2. Bessere native Unterstützung von Google Mail

2. Bessere native Unterstützung von Google Mail